I løbet af de sidste år er sådanne Ransomware-infektioner blevet den mest populære type malware på verdensplan. Sådan fungerer disse trusler, krypterer de de filer, der er gemt på harddisken, med en stærk krypteringsalgoritme uden brugernes viden. Infektioner som LockBit 2.0 eller Moqs kan endda ændre udvidelser af de krypterede filer, hvilket gør dem ukendte til ethvert program. På denne måde bliver filerne ulæselige, og efter afslutningen af hele krypteringsprocessen afslører Ransomware sig med en meddelelse, der vises på offerets skærm. Løsepenge noten indeholder typisk oplysninger om det løsesumbeløb, der kræves til dekryptering af filerne, og instruktioner om, hvordan penge overføres. Offeret får normalt en kort periode til at betale.

LockBit 2.0 Ransomware

LockBit 2.0 ransomware er et avanceret cryptovirus, der koder brugerfiler og kræver en løsesum for dem. Virkningerne af LockBit 2.0 ransomware-angrebet afsløres på offerets skærm gennem en løsesumskrævende besked.

Download værktøj til fjernelse affjerne LockBit 2.0Problemet er, at uden avanceret anti-malware-teknologi er det virkelig svært at opdage Ransomware-infektioner som denne og fjerne dem til tiden. Typisk ankommer trusler som LockBit 2.0 med nogle ægte udseende spam-e-mails. Det kan også leveres via inficerede sociale mediebeskeder, falske annoncer, inficerede softwareinstallatører, torrents og mere. Under krypteringsprocessen er der næsten ingen tegn. Derfor informerer kun løsepenge i de fleste tilfælde ofrene om det fulde omfang af den skade, der er forårsaget af denne malware.

LockBit 2.0 filtypen

LockBit 2.0 filtypenavnet er en speciel filtypenavn, som LockBit 2.0 Ransomware tilføjer til de filer, den har krypteret. Rollen som filtypenavnet LockBit 2.0 er at holde de krypterede filer ulæselige og forhindre enhver software i at genkende dem.

Men er der en måde at få dine filer tilbage? Der er desværre ingen universel løsning til gendannelse af filer fra Ransomwares angreb, men hvis du leder efter råd, anbefaler vi stærkt, at ofrene for denne infektion prøver nogle alternativer. En af dem er at fjerne LockBit 2.0 og derefter forsøge at gendanne nogle af de krypterede data fra sikkerhedskopier. Du kan finde vejledningen til, hvordan du gør det, i guiden nedenfor. Men inden du går til dem, lad os sige et par ord om forebyggelse og beskyttelse.

Det er klart, at ransomware-angrebene ikke stopper snart. Derfor er det vigtigt at beskytte dine data og dit system gennem sikkerhedskopiering. Det er en god ide at opbevare kopier af alle værdifulde filer på en ekstern enhed. En anden god idé er at investere i god anti-malware-teknologi, der er i stand til at identificere de nyeste trusler og beskytte systemet mod infektioner. Og sidst men ikke mindst, prøv at undgå at besøge tvivlsomme websteder, sketchy sider, spam-e-mails og tilfældige pop-up-meddelelser, da disse undertiden kan være fyldt med malware.

Lær at fjerne LockBit 2.0 fra din computer

- Trin 1. Slet LockBit 2.0 via anti-malware

- Trin 2. Slet LockBit 2.0 ved hjælp af Systemgendannelse

- Trin 3. Gendan dine data

Trin 1. Slet LockBit 2.0 via anti-malware

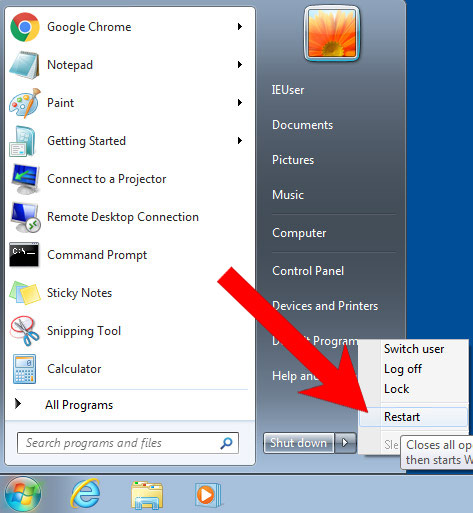

a) Windows 7 / Vista / XP

- Start → Luk ned → Genstart.

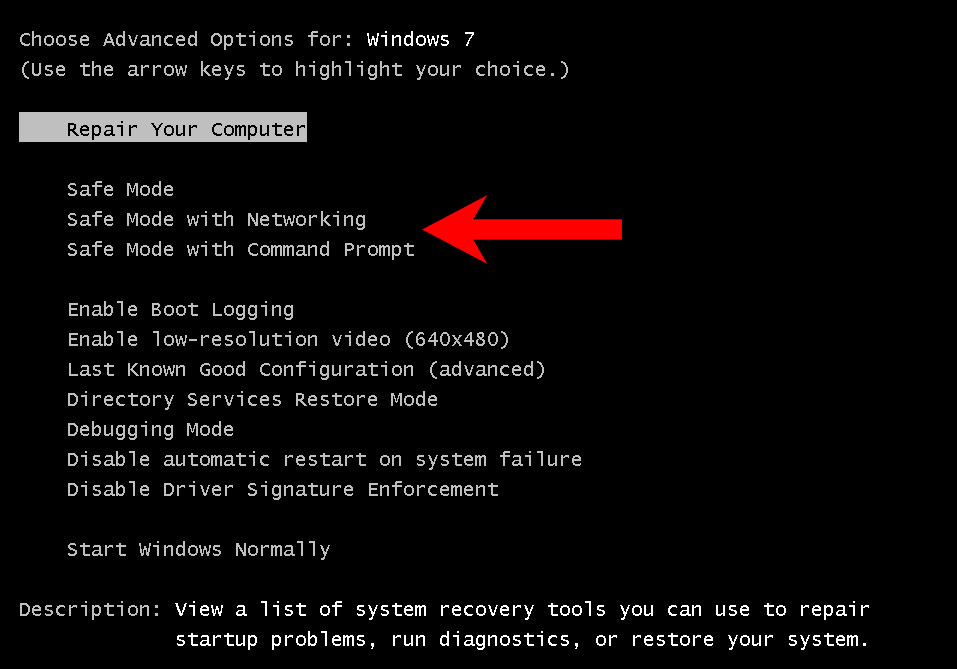

- Når pc'en begynder at indlæse, skal du trykke på F8, indtil Advanced Boot Options vises.

- Vælg Sikker tilstand med netværk.

- Når din computer indlæses, skal du downloade anti-malware ved hjælp af din browser.

- Brug anti-malware til at slippe af med ransomware.

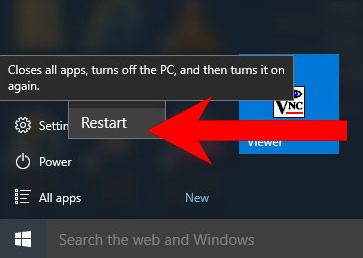

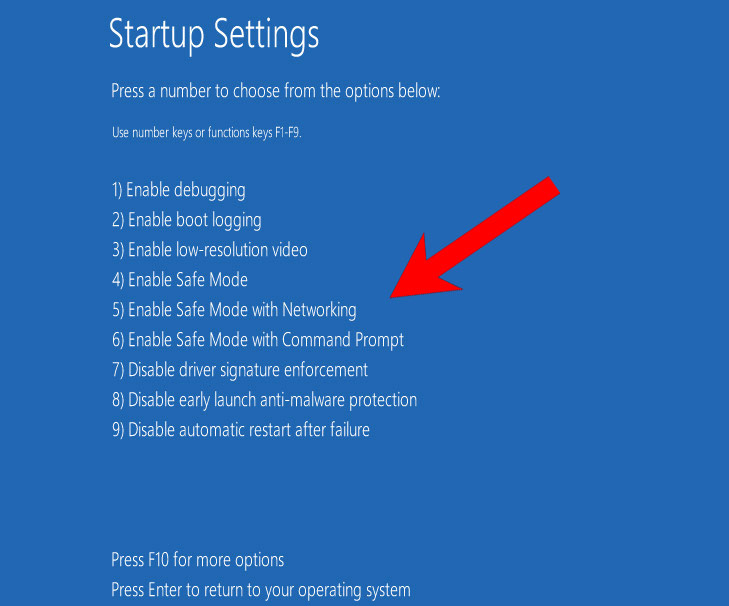

b) Windows 8/10

- Åbn Start-menuen, tryk på Power-logoet.

- Hold tasten Skift nede, og tryk på Genstart.

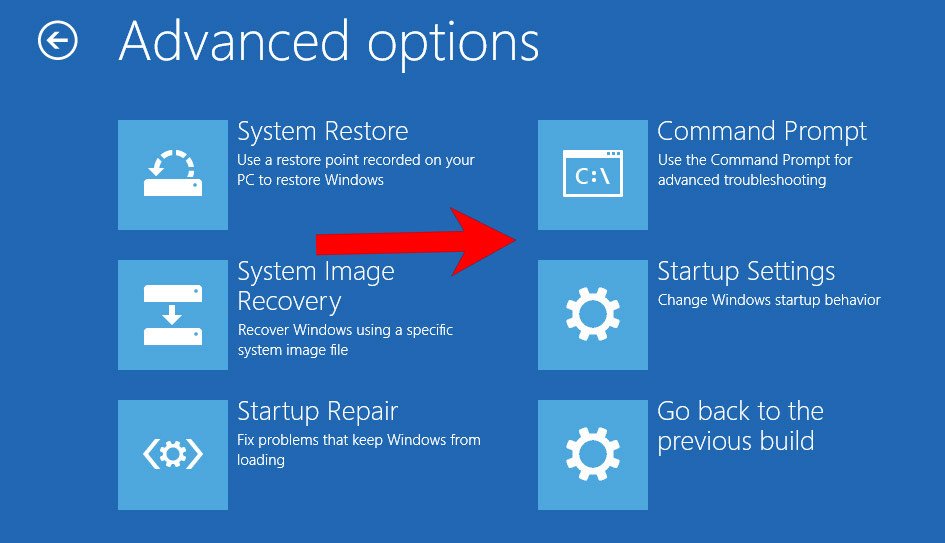

- Derefter fejlfinding → Avancerede indstillinger → Startindstillinger.

- Gå ned til Aktivér fejlsikret tilstand (eller fejlsikret tilstand med netværk).

- Tryk på Genstart.

- Når din computer indlæses, skal du downloade anti-malware ved hjælp af din browser.

- Brug anti-malware til at slippe af med ransomware.

Trin 2. Slet LockBit 2.0 ved hjælp af Systemgendannelse

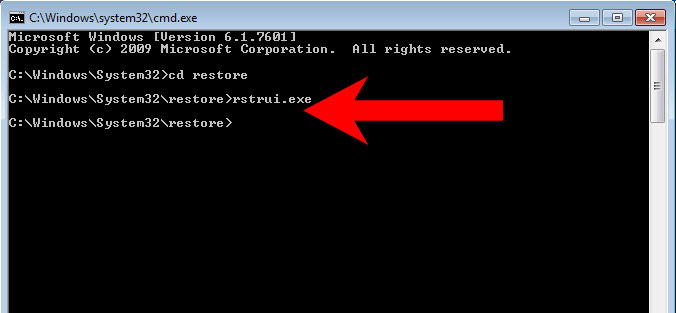

a) Windows 7 / Vista / XP

- Start → Luk ned → Genstart.

- Når pc'en begynder at indlæse, skal du trykke på F8, indtil Advanced Boot Options vises.

- Vælg Sikker tilstand med kommandoprompt.

- Skriv cd-gendannelse i det vindue, der vises, og tryk på Enter.

- Skriv rstrui.exe, og tryk på Enter.

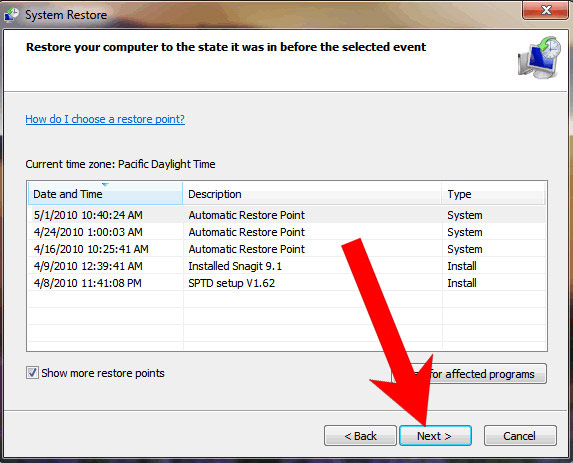

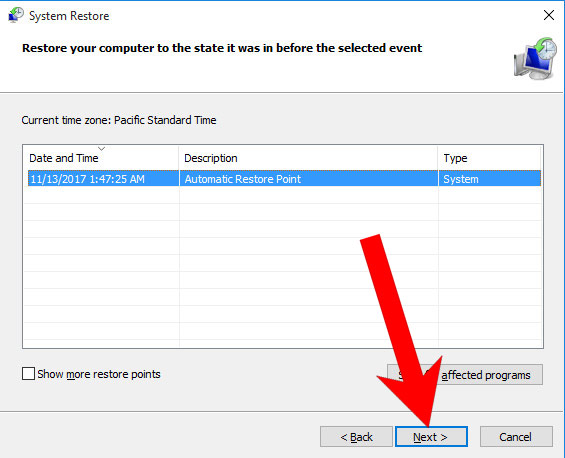

- I det vindue, der vises, skal du vælge et gendannelsespunkt og trykke på Næste. Sørg for, at gendannelsespunktet er inden infektionen.

- I bekræftelsesvinduet, der vises, skal du trykke på Ja.

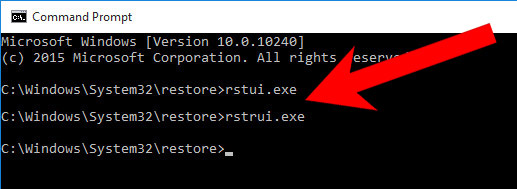

b) Windows 8/10

- Åbn Start-menuen, tryk på Power-logoet.

- Hold tasten Skift nede, og tryk på Genstart.

- Derefter fejlfinding → Avancerede indstillinger → Kommandoprompt.

- Klik på Genstart.

- Skriv cd-gendannelse i det vindue, der vises, og tryk på Enter.

- Skriv rstrui.exe, og tryk på Enter.

- I det vindue, der vises, skal du trykke på Næste, vælge et gendannelsespunkt (før infektion) og trykke på Næste.

- I bekræftelsesvinduet, der vises, skal du trykke på Ja.

Trin 3. Gendan dine data

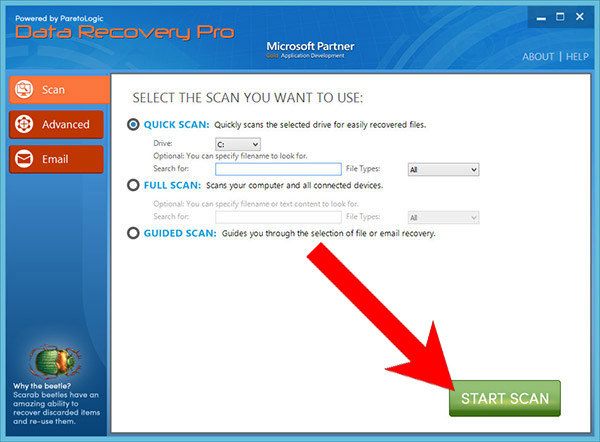

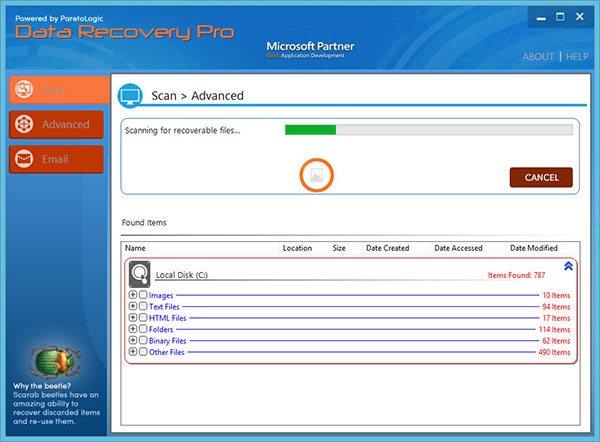

a) Metode 1. Brug af Data Recovery Pro til at gendanne filer

- Få Data Recovery Pro fra det officielle websted.

- Installer og åbn den.

- Brug programmet til at scanne for krypterede filer.

- Det filer kan gendannes, programmet giver dig mulighed for at gøre det.

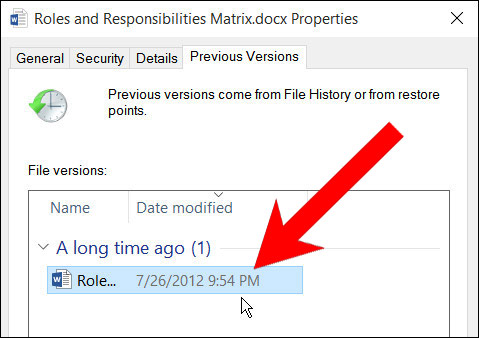

b) Metode 2. Brug af Windows tidligere versioner til at gendanne filer

For at denne metode skal fungere, skal Systemgendannelse være aktiveret inden infektioner.- Højreklik på den fil, du vil gendanne.

- Vælg Egenskaber.

- Gå til fanen Tidligere versioner, vælg den version af den fil, du ønsker, og klik på Gendan.

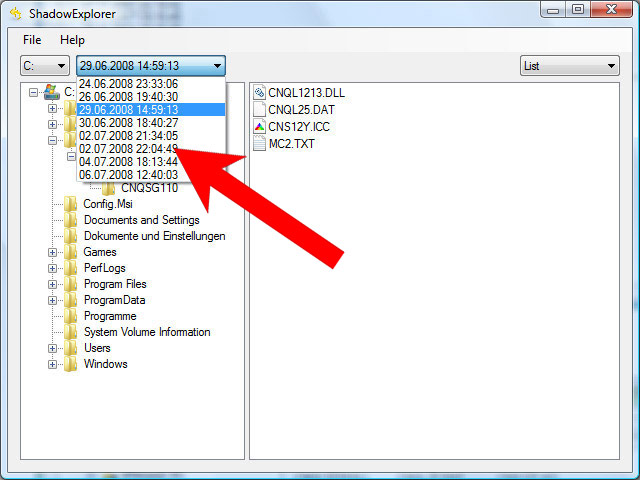

c) Metode 3. Brug af Shadow Explorer til at gendanne filer

Dit operativsystem opretter automatisk skyggekopier af dine filer, så du kan gendanne filer, hvis dit system styrtede ned. Det er muligt at gendanne filer på denne måde efter et ransomware-angreb, men nogle trusler formår at slette skyggekopierne. Hvis du er heldig, skal du kunne gendanne filer via Shadow Explorer.- Du skal downloade Shadow Explorer-programmet, som kan fås fra det officielle websted, shadowexplorer.com.

- Installer og åbn den.

- Vælg den disk, hvor filerne er placeret, vælg datoen, og tryk på Eksporter, når mapperne med filer vises.