Ransomware-vira som .Epor, .Agho og .Vvoa har evnen til at invadere enhver computer uden at blive opdaget og kryptere dens data eller låse adgangen til hovedskærmen. I de senere år er denne form for malware blevet en af de mest skræmmende sikkerhedsudfordringer på Internettet. Sikkerhedsanalytikere har oplevet en stigning i ransomware-angreb i løbet af kort tid, og i denne artikel vil vi koncentrere os om en af de nyeste repræsentanter for denne malware-gruppe, der hedder .Epor.

.Epor-virussen

.Epor-virussen er en infektion, der viser en skræmmende løsesumskrævende note på din computer, så snart den gør dine filer utilgængelige gennem en kompleks kryptering. Normalt beder hackerne bag .Epor-viruset om et fast beløb (hovedsagelig i form af en kryptokurrency) og lover at give ofrene en fil-dekrypteringsnøgle til gengæld for at modtage betalingen.

Desværre er der flere ting, du skal overveje vedrørende denne afpresningsplan. For det første fungerer den dekrypteringsnøgle, som hackerne lover, muligvis ikke altid, og selvom du betaler for den, gendanner den muligvis ikke alle dine oplysninger. For det andet er der stor chance for, at hackere aldrig sender dig noget til gengæld for dine penge. I mange tilfælde forsvinder skurkene simpelthen, når de modtager betalingen. Der er også tilfælde, hvor de kriminelle vender tilbage med et krav om flere penge og beder om en ny løsesum, og du dybest set ikke rigtig kan stole på dem. Derfor anbefales det at undersøge andre alternativer, der kan hjælpe dig med at fjerne .Epor og gendanne nogle af dine data uden at betale en løsesum.

Download værktøj til fjernelse affjerne Epor.Epor filkryptering

.Epor-filkryptering er en meget avanceret algoritme, der bruges til at kryptere en række almindeligt anvendte digitale data. Processen med .Epor-filkryptering sker typisk i baggrunden af systemet og viser ingen synlige symptomer, der tillader identifikation.

Dette er grunden til, at ofre for ransomware i de fleste tilfælde bliver overrasket og næppe kan gøre noget for at stoppe eller fjerne infektionen til tiden. Hvad der gør tingene værre er, at selvom virusfjerning er meget kritisk for dit systems beskyttelse, vil det typisk tage yderligere foranstaltninger for potentielt at gendanne dine data fra den anvendte kryptering.

Desværre er de vellykkede datagendannelsesløsninger muligvis ikke mange. Du bliver normalt afhængig af dine eksterne sikkerhedskopier. I fjernelsesguiden, som du kan finde nedenfor, har vi dog også inkluderet en separat filgendannelsesafdeling med en række anbefalinger, der kan hjælpe dig med at gendanne nogle af de forseglede oplysninger.

Vi bør dog advare dig om, at uanset hvilken fremgangsmåde du beslutter at tage, er der ingen sikkerhed for, at du helt kan komme sig efter angrebet af ransomware-truslen. Derfor anbefaler vi stærkt, at du træffer foranstaltninger til at beskytte din pc og data med pålidelig sikkerhedssoftware og hyppige sikkerhedskopier af filer af de mest kritiske oplysninger.

Lær at fjerne Epor fra din computer

- Trin 1. Slet Epor via anti-malware

- Trin 2. Slet Epor ved hjælp af Systemgendannelse

- Trin 3. Gendan dine data

Trin 1. Slet Epor via anti-malware

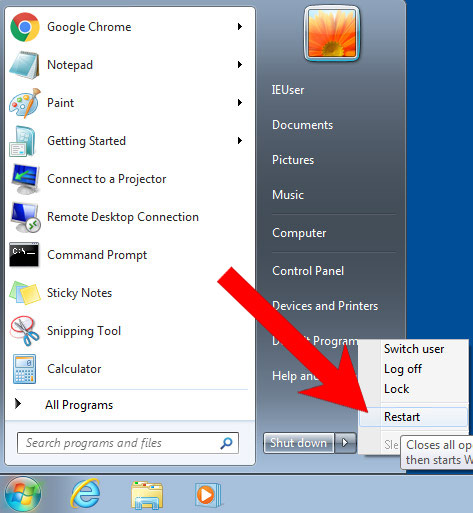

a) Windows 7 / Vista / XP

- Start → Luk ned → Genstart.

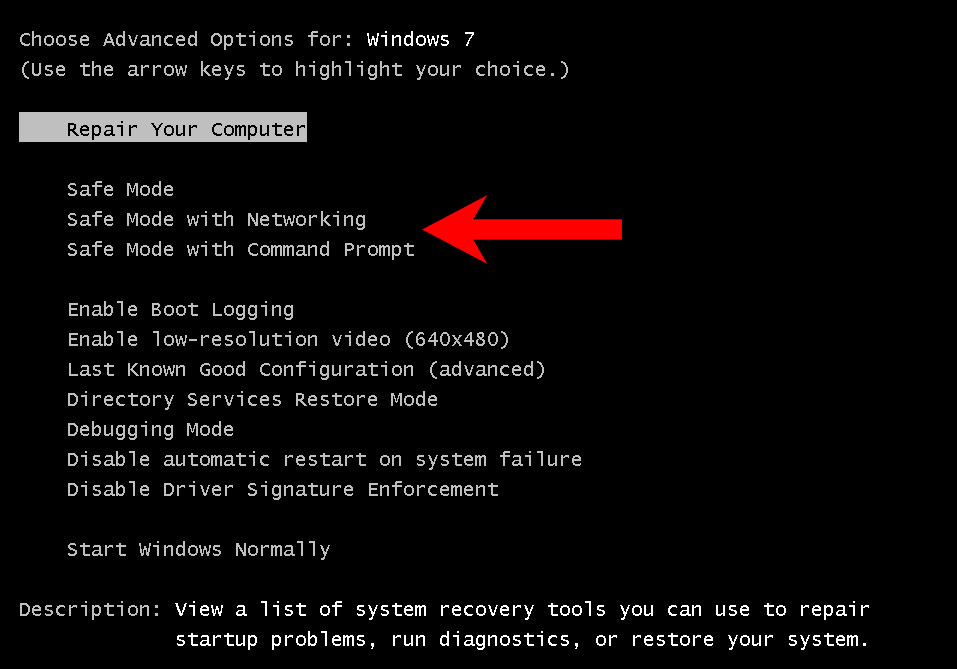

- Når pc'en begynder at indlæse, skal du trykke på F8, indtil Advanced Boot Options vises.

- Vælg Sikker tilstand med netværk.

- Når din computer indlæses, skal du downloade anti-malware ved hjælp af din browser.

- Brug anti-malware til at slippe af med ransomware.

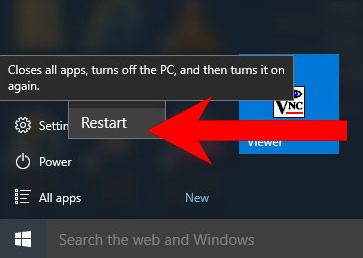

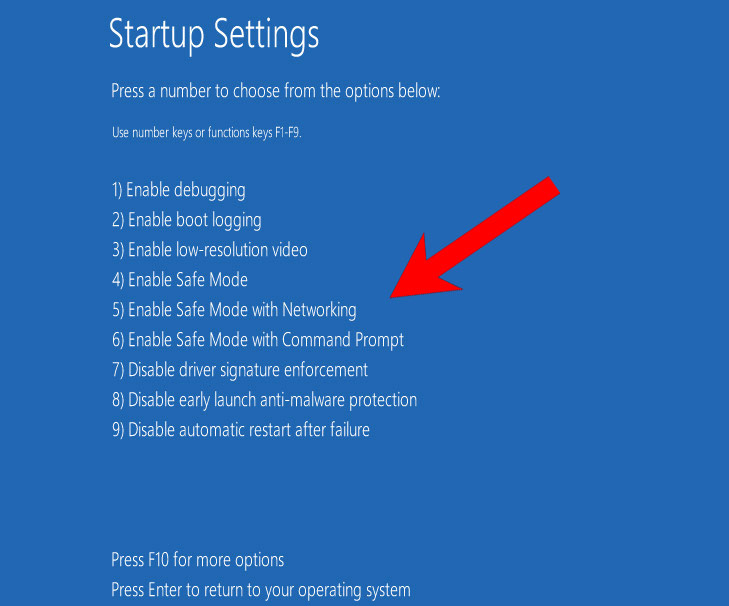

b) Windows 8/10

- Åbn Start-menuen, tryk på Power-logoet.

- Hold tasten Skift nede, og tryk på Genstart.

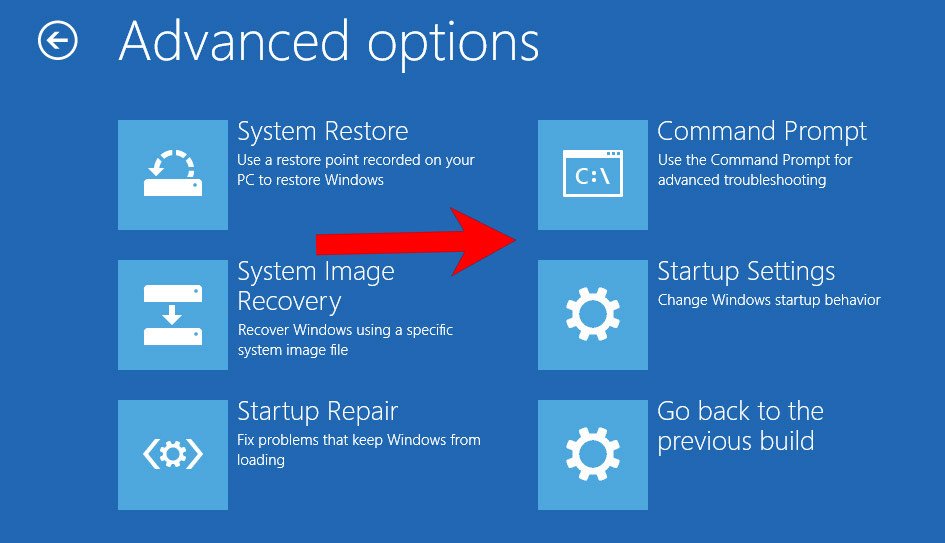

- Derefter fejlfinding → Avancerede indstillinger → Startindstillinger.

- Gå ned til Aktivér fejlsikret tilstand (eller fejlsikret tilstand med netværk).

- Tryk på Genstart.

- Når din computer indlæses, skal du downloade anti-malware ved hjælp af din browser.

- Brug anti-malware til at slippe af med ransomware.

Trin 2. Slet Epor ved hjælp af Systemgendannelse

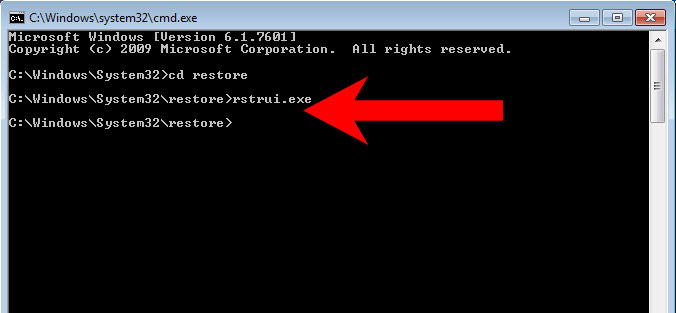

a) Windows 7 / Vista / XP

- Start → Luk ned → Genstart.

- Når pc'en begynder at indlæse, skal du trykke på F8, indtil Advanced Boot Options vises.

- Vælg Sikker tilstand med kommandoprompt.

- Skriv cd-gendannelse i det vindue, der vises, og tryk på Enter.

- Skriv rstrui.exe, og tryk på Enter.

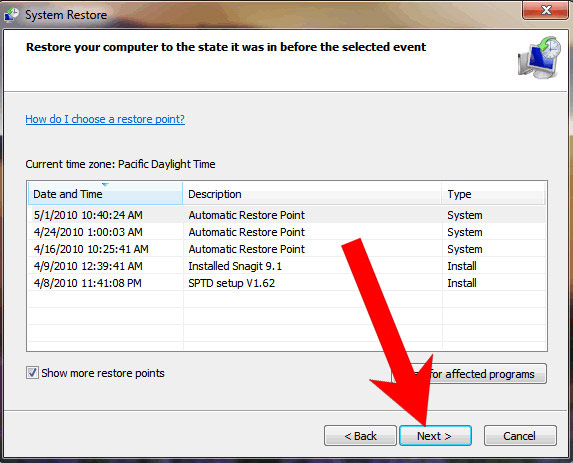

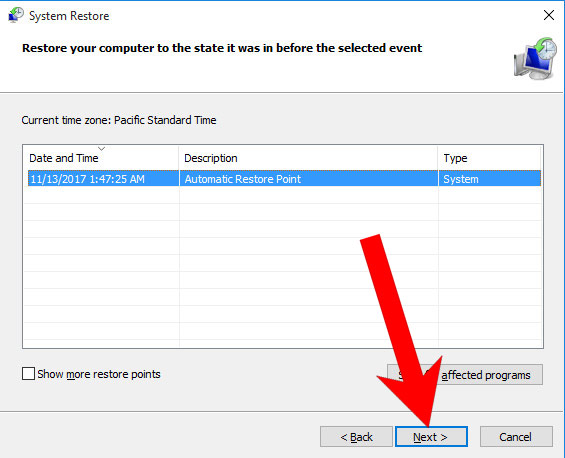

- I det vindue, der vises, skal du vælge et gendannelsespunkt og trykke på Næste. Sørg for, at gendannelsespunktet er inden infektionen.

- I bekræftelsesvinduet, der vises, skal du trykke på Ja.

b) Windows 8/10

- Åbn Start-menuen, tryk på Power-logoet.

- Hold tasten Skift nede, og tryk på Genstart.

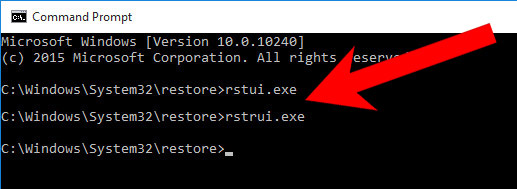

- Derefter fejlfinding → Avancerede indstillinger → Kommandoprompt.

- Klik på Genstart.

- Skriv cd-gendannelse i det vindue, der vises, og tryk på Enter.

- Skriv rstrui.exe, og tryk på Enter.

- I det vindue, der vises, skal du trykke på Næste, vælge et gendannelsespunkt (før infektion) og trykke på Næste.

- I bekræftelsesvinduet, der vises, skal du trykke på Ja.

Trin 3. Gendan dine data

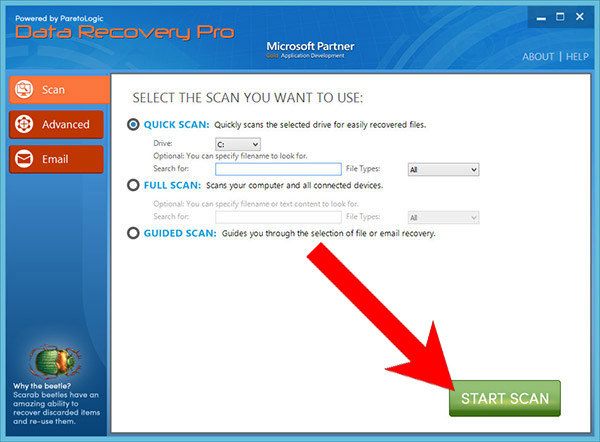

a) Metode 1. Brug af Data Recovery Pro til at gendanne filer

- Få Data Recovery Pro fra det officielle websted.

- Installer og åbn den.

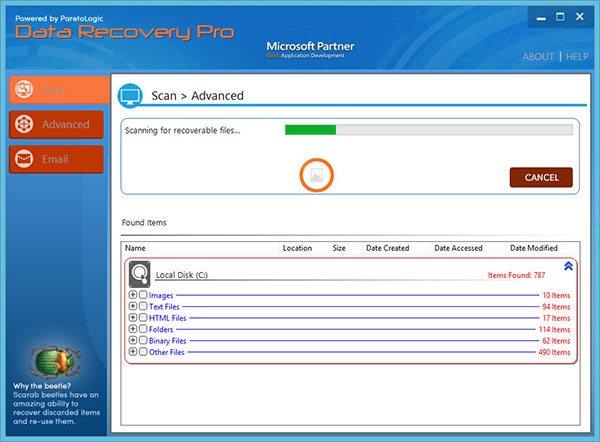

- Brug programmet til at scanne for krypterede filer.

- Det filer kan gendannes, programmet giver dig mulighed for at gøre det.

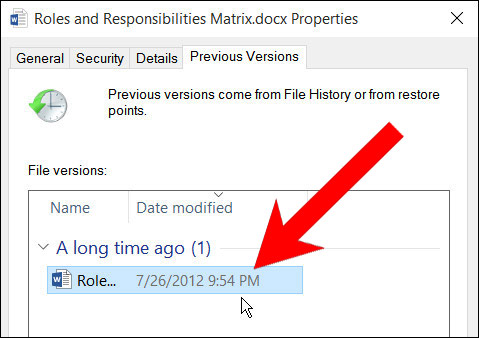

b) Metode 2. Brug af Windows tidligere versioner til at gendanne filer

For at denne metode skal fungere, skal Systemgendannelse være aktiveret inden infektioner.- Højreklik på den fil, du vil gendanne.

- Vælg Egenskaber.

- Gå til fanen Tidligere versioner, vælg den version af den fil, du ønsker, og klik på Gendan.

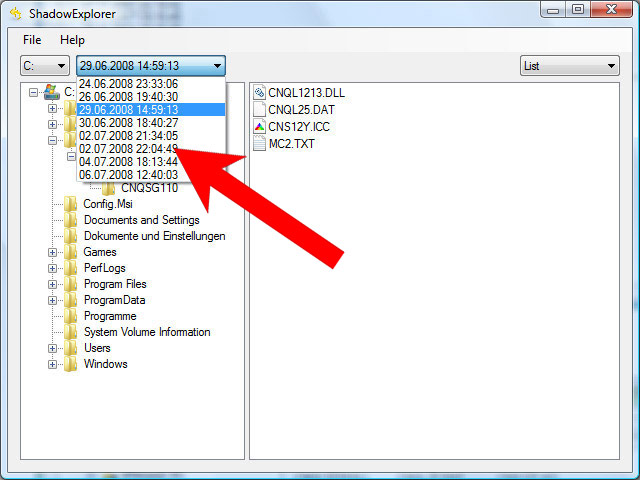

c) Metode 3. Brug af Shadow Explorer til at gendanne filer

Dit operativsystem opretter automatisk skyggekopier af dine filer, så du kan gendanne filer, hvis dit system styrtede ned. Det er muligt at gendanne filer på denne måde efter et ransomware-angreb, men nogle trusler formår at slette skyggekopierne. Hvis du er heldig, skal du kunne gendanne filer via Shadow Explorer.- Du skal downloade Shadow Explorer-programmet, som kan fås fra det officielle websted, shadowexplorer.com.

- Installer og åbn den.

- Vælg den disk, hvor filerne er placeret, vælg datoen, og tryk på Eksporter, når mapperne med filer vises.